Как работает мошенническая схема

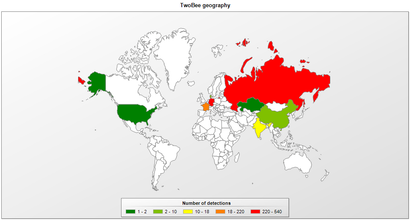

Хакеры использовали троянскую программу Trojan-Banker.Win32.TwoBee.gen, чтобы редактировать текстовые документы. Эксперты по безопасности обнаружили ее в конце 2016 года и утверждают, что атакам подверглось множество серьезных организаций.

Ранее подход уже использовали – данные подменял троян Carberp. С приходом в системы функций шифрования процесс усложнился, однако методика часто срабатывает.

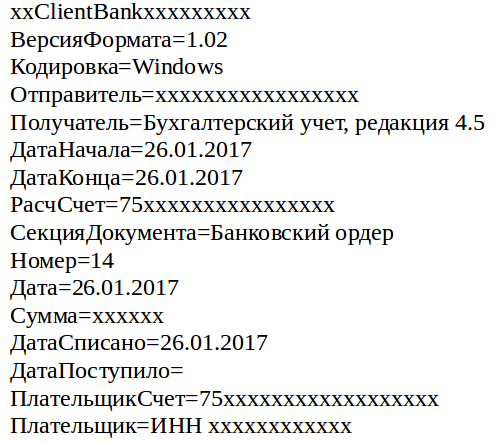

Для файлов обычно задаются стандартные имена, и найти их очень легко, к тому же данные имеют простой формат выгрузки. До того, как деньги отправятся по указанным реквизитам, информация о переводах сохраняется в этих файлах. Троянская программа TwoBee изменяет получателя платежа – это несложно, так как формат не защищен.

TwoBee, как правило, устанавливается с помощью BuhTrap или других программ, а также с помощью средств удаленного администрирования – LiteManager и пр. Используется три блока: один запускает троян, второй подменяет реквизиты, третий удаляет вредоносное ПО. Для подмены реквизитов уже написаны десятки модулей.

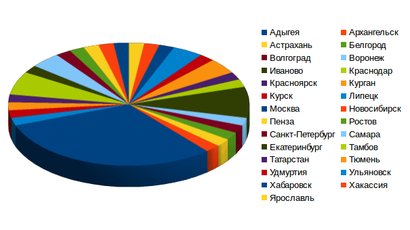

Атаке подверглись преимущественно российские компании:

Эксперты утверждают, что для борьбы с мошеннической схемой необходимо внедрять системы шифрования документов в финансовых программах. Защищенные выгрузки серьезно усложнят процесс подмены реквизитов.