Незакрытая уязвимость

Хакер искал SEO-специалистов для продвижения одного из своих проектов. Когда он стал присматриваться к MegaIndex как к потенциальному подрядчику, то установил, что сайт этого проекта до сих пор подвержен уязвимости Heartbleed, обнаруженной весной 2014 года.

Наличие Heartbleed поставило под угрозу сотни тысяч сайтов. Кроме того, ряд хакеров заявляли о том, что уязвимость обеспечила доступ к данным банковских карт клиентов РЖД.

Хакер получил дамп памяти, что обеспечило ему доступ к данным для входа в панель администрирования. Там w0rm вошел в личный кабинет Николая Хиврина, генерального директора ALTWeb Group, владеющей компанией MegaIndex, и смог проанализировать содержимое базы данных сайта.

Уязвимости есть в любом проекте. Нам постоянно пишут «хакеры», которые якобы что-то находят. Как правило, это школьники, которые находят незначительные уязвимости. Мы на них не обращаем внимания.

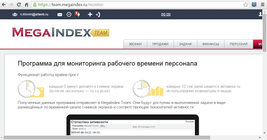

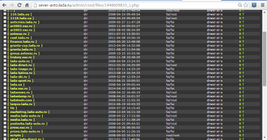

Выяснилось, что MegaIndex пользовалась системой мониторинга рабочего времени сотрудников, автоматически делавшей скриншоты рабочих столов по расписанию. Всё это в совокупности дало хакеру все нужные ему ключи доступа к сайтам «АвтоВАЗа» (lada.ru, а также к старым адресам avtovaz.ru и vaz.ru) и ещё 30 доменам и поддоменам.

Имея доступы к FTP со скриншотов рабочих столов разработчиков, получить доступ намного проще.

Результаты взлома

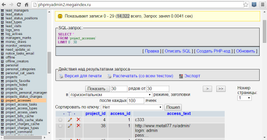

Данные для доступа к сайтам клиентов на ресурсе MegaIndex хранились в базе SQL в открытом виде. Хакер заявил, что в его распоряжении оказалось 14 тысяч пар «логин – пароль», причем валидность базы составляет около 60%.

Наличие доступа ко всей базе данных самого MegaIndex дало киберпреступнику ещё 250 тысяч пар логинов и хэшей паролей (MD5-сумм), и за первые сутки удалось расшифровать 90% из них. В одной из таблиц базы хакер обнаружил данные о кредитных картах клиентов и совершенных платежах.

Содержимое доменов, к которым w0rm получил доступ, он смог свободно редактировать. Кроме того, хакер располагал возможностью изменения служебной базы данных «АвтоВАЗа», через которую можно влиять на работу региональных отделений компании и бухгалтерию.

Робин Гуд нашего времени

Хакер утверждает, что отправил информацию об уязвимостях на e-mail администратора MegaIndex и написал сообщения ряду сотрудников компании в социальной сети, однако ответов не получил. Аналогичное послание он направил руководству «АвтоВАЗа», но даже после этого проблему не решили.

На что я рассчитываю? На «дружбу» и «безопасный интернет». Я плохо вижу, что с ними выйдет что-то интересное в плане партнёрства. Пусть хоть уязвимости закроют.

На вопросы TJournal советник президента «АвтоВАЗа» Алексей Агуреев отвечать отказался, а PR-директор компании Сергей Ильинский заявил, что производитель занимается изучением ситуации. Однако w0rm заметил, через несколько часов после отправки запроса TJournal доступ извне к администраторскому интерфейсу сайтов был закрыт.

Николай Хиврин заявил, что ALTWeb Group к «АвтоВАЗу» «никакого отношения не имеет и с ним не работала», а продвижением системы для совместной работы MegaIndex они уже два года не занимаются из-за её экономической неэффективности. Он лишь признал наличие небольшой проблемы с одним из компьютеров компании, добавив, что она уже решена, а злоумышленник, виновный в ней, вычислен.