24 октября произошло сразу несколько кибератак на российские и украинские компании. Среди них: издания «Интерфакс» и «Фонтанка», аэропорт Одессы, киевское метро и Мининфраструктуры Украины. Пока нет подтверждения, что они пострадали от одного и того же вируса, но атаки прошли почти в одно время с разницей в несколько часов.

Как работает вирус

Пока не известно, откуда появился вирус, но есть два возможных источника распространения. Первый — Bad Rabbit распространяется через поддельное окно обновления для Adobe Flash Player — при скачивании файла с новой версии плеера на компьютер попадает шифровальщик. Об этом сообщил эксперт по безопасности Иржи Кропак из ESET:

О втором источнике распространения вируса сообщила Служба безопасности Украины. При атаках на их ведомства использовали фишинговую рассылку по электронной почте. Злоумышленники представлялись службой технической поддержки Microsoft и, судя по всему, давали ссылку или прикрепляли к письму файл с вирусом. Так что можно предположить, что хакеры использовали сразу несколько методов распространения вируса.

СБ Украины также рассказала, что полностью остановила распространение вируса Bad Rabbit. Судя по всему, они просто заблокировали доступ к домену, который использовали в фишинговой почтовой рассылке.

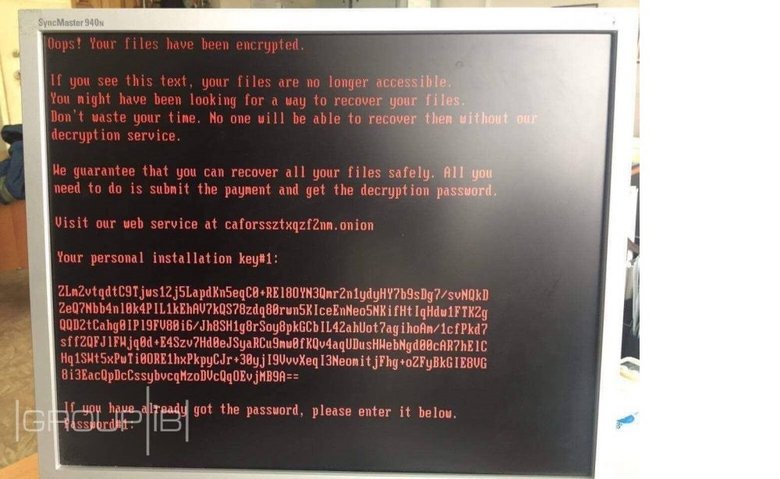

При заражении компьютер полностью блокируется и на экране появляется текст, который сообщает, что все файлы зашифрованы и дает инструкцию для возврата доступа к ним. Нужно перейти по ссылке на сайт для анонимного браузера Tor, где необходимо заплатить 0,05 биткоина (около 16 тысяч рублей) по личному ключу для расшифровки всех данных на компьютере.

Их предупреждали

Выяснилось, что СБУ еще 12 октября сообщало о готовящейся кибератаке на государственные и частные компании. По их данным, хакеры планировали атаку с помощью поддельного обновления программного обеспечения. Также они дали несколько советов, как защититься от вируса, но, как выяснилось, это не помогло.

Кто пострадал

Вирус-шифровальщик точно атаковал издание «Интерфакс». Главред «Фонтанки» сообщил, что их информационную систему пытались взломать, но вирус Bad Rabbit тут ни при чем.

Украинские ведомства просто информируют о перебоях в работе систем. Об атаке сообщили представители аэропорта «Одесса» на официальной странице в Facebook. Из-за этого появились проблемы с обслуживанием клиентов:

Уважаемые клиенты и партнеры международного аэропорта “Одесса”. Сообщаем, что информационная система аэропорта оказалась атакована хакерами. Все службы аэропорта работают в усиленном режиме. Приносим свои извинения пассажирам за увеличение времени обслуживания

Также о кибератаке сообщили соответствующие службы метро города Киева. Хакеры спровоцировали проблемы с работой бесконтактной оплаты проезда в метро с помощью банковской карты.

Внимание! Кибератака! Метро работает в нормальном режиме, кроме банковских сервисов (оплаты бесконтактными банковскими картами на желтом турникете или MasterPass)

Кроме того, был атакован сайт Министерства Инфраструктуры Украины. Это подтвердила пресс-секретарь ведомства Марина Томко, также она сообщила, что ведутся работы по восстановлению доступа к сайту. На момент публикации материала сайт Мининфраструктуры недоступен.

По данным «Лаборатории Касперского», от вируса пострадали не только в России и Украине, но и в других странах:

По наблюдениям «Лаборатории Касперского», большинство жертв атаки находятся в России. Также мы наблюдаем похожие атаки в Украине, Турции и Германии, но в значительно меньшем количестве. Зловред распространяется через ряд зараженных сайтов российских СМИ. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети. Используются методы, похожие на те, что мы наблюдали в атаке ExPetr, однако связь с ExPetr мы подтвердить не можем. Мы продолжаем исследовать ситуацию.

Третья масштабная кибератака за год

В мае 2017 года произошла массовая атака на компании из 70 стран мира — их компьютеры заразились вирусом WannaCry. Еще одна подобная атака прошла в конце июня с помощью шифровальщика Petya. Новый вирус Bad Rabbit использует ту же самую схему шифрования файлов и вымогания денег для доступа к данным, но пока эксперты безопасности не нашли прямой связи с предыдущими атаками.

Однако у Bad Rabbit есть одно главное отличие от WannaCry и Petya — новый вирус распространяли через фишинг. То есть, люди сами устанавливали вирус, доверившись сообщению о необходимости обновить софт. По крайней мере, пока не было сообщений о других способах распространения шифровальщика.

Как защититься

Жертвы сами скачивали вирус Bad Rabbit, поэтому в целях безопасности нужно быть внимательнее при открытии входящих электронных писем — еще и еще раз перепроверить адрес отправителя и содержание. Часто злоумышленники в фишинговых письмах представляются сотрудниками компаний или имитируют автоматическую рассылку от интернет-сервиса. Чтобы предупредить пользователей, эксперты по безопасности собрали самые популярные темы для поддельных писем.

Другой популярный способ распространения вируса — рекламные баннеры и сообщения о необходимости скачать обновление какой-либо программы. В случае с Bad Rabbit использовали обновление Adobe Flash Player.

СБУ рекомендует в настройках безопасности системы Windows заблокировать доступ к домену «x90.im». Внимание, запускать этот сайт на компьютере может быть опасно! По мнению ведомства, через этот сайт хакеры распространяют вирус.

«Лаборатория Касперского» рекомендует заблокировать исполнение файлов в системе с адресом c:\windows\infpub.dat, C:\Windows\cscc.dat. Для этого нужно воспользоваться функцией ApplLocker в Windows.

Также следует установить все обновления системы и антивирусных программ.