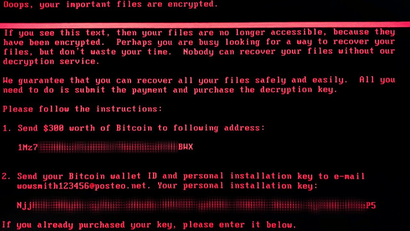

Вирус-вымогатель Petya атаковал компьютеры Украины, России, Швеции, Голландии, Дании и других стран. Только что появление вируса зафиксировано в Азии: в Индии вышла из строя система управления грузопотоком крупнейшего в стране контейнерного порта. Однако, Украина пострадала больше всего — аэропорт Харькова полностью парализован, в аэропорту Борисполь работа восстановлена, но все еще не работает главный сервер. Всего заблокировано около 300 тысяч компьютеров, пользователь должен заплатить 300 долларов за разблокировку данных. На данный момент, хакерам выплачено около 5000 долларов от 20 пользователей, сообщает Next Web.

Кто виноват?

Ночью департамент киберполиции Национальной полиции Украины сообщил у себя на странице в Facebook, что атака на Украину осуществлялась через программу для отчетности и документооборота «M.E.doc»:

Полицейские сообщают, что атака началась в 10:30 по Московскому времени, после того как разработчики софта выкатили очередное обновление. При этом сами авторы программ для автоматизации документооборота свою причастность категорически отрицают и приводят подробные аргументы:

Позже на странице Киберполиции появилось сообщение о том, что они не обвиняют компанию «M.E.doc», а лишь констатируют: выявлены факты, которые следует детально проверить. Однако ставить обновление все равно не рекомендуют:

Кто такой Петя?

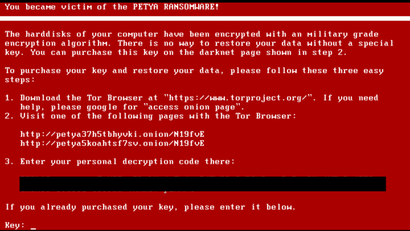

Как эксперты Positive Technologies рассказали Hi-Tech Mail.ru, это зловред, принцип действия которого основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным.

Даже после того как компьютер был заражен, у пользователя остается 1-2 часа, за которые можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС, однако расшифровать файлы не удастся.

Кроме того, Petya умеет обходить обновления безопасности системы, которые были установлены после атаки WannaCry, поэтому он настолько эффективен и распространяется на другие компьютеры лавинообразно. Он борется за контроль над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

Как с ним бороться?

Эксперты из «Лаборатории Касперского» рекомендуют полностью обновить систему и антивирусы; также с помощью функции AppLocker можно запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals. В момент атаки Petya ищет файл C:\Windows\perfc, и если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения, сообщает Symantec.

Кроме того, рекомендуется отключить протокол SMBv1. Как это сделать, можно найти на официальном сайте компании «Microsoft». Рекомендуется, по возможности, заблокировать на сетевом оборудовании или в настройках файервола (брандмауэра) порты 137, 138, 139 и 445, которые зловред использует для распространения в локальных сетях.

Также имеет смысл установить программное обеспечение для защиты главной загрузочной записи (MBR) от внесения несанкционированных изменений.

Также читайте наши материалы о том, что показала атака WannaCry, и как распознать фишинг.

Новость дополняется...