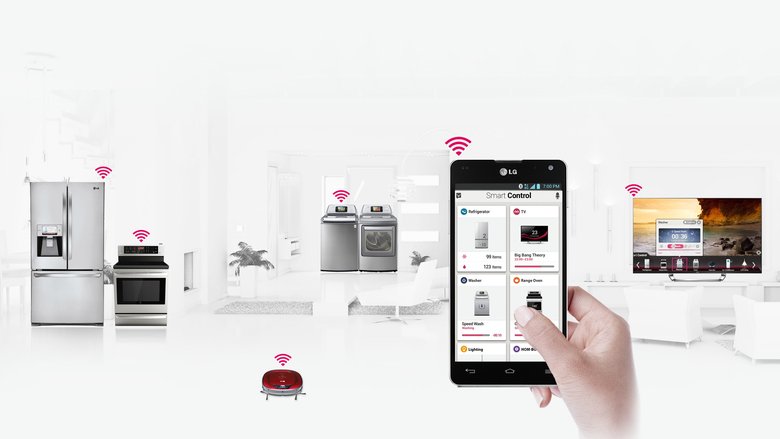

Дэвид Якоби, специалист команды GReAT, однажды поймал себя на мысли, что все умные гаджеты в его гостиной подвержены кибер-атакам. «Лаборатория Касперского» решила выяснить, действительно ли уязвимы абсолютно все гаджеты. Исследование проводилось на основе произвольной выборки подключенных к интернету домашних устройств. Рассматривались USB-медиаплеер воспроизведения потокового видео (Google Chromecast), а также кофемашина, IP-камера и домашняя система безопасности, которые управляются со смартфона. Ключевой задачей исследования было выяснить, не угрожают ли устройства безопасности владельца.

Google Chromecast

По словам специалистов «Лаборатории Касперского», на экране медиаплеера для воспроизведения потокового видео может транслироваться контент, который подается из источника мошенников. Бюджетный USB-донгл, напомним, передает со смартфона или планшета данные, которые показываются на ТВ или другом устройстве отображения. Дело в том, что для первоначальной настройки Chromecast, подключенный к USB-порту телевизора, создает собственную сеть Wi-Fi, а после завершения процесса ее выключает, подсоединяясь к домашней Wi-Fi-сети.

Однако Дэн Петро (Dan Petro), консультант по безопасности, обнаружил в Chromecast уязвимость «rickrolling», которая позволяет изменить источник трансляции. После осуществления хакерами flood-атаки, которая предполагает отправку большого количества специальных запросов на разъединение, донгл включает свой Wi-Fi-модуль, а затем подключается к устройству типа Raspberry Pi, с которого велась атака.

Как бороться с этим? Выключить ТВ, вынести Chromecast за пределы действия домашнего роутера и подождать, когда злоумышленник уйдет. Подчеркнем, что атаку киберпреступники могут провести, только если находятся в зоне действия домашнего Wi-Fi. Однако если использовать недорогую направленную Wi-Fi-антенну и программное обеспечение Kali Linux, условие можно обойти. Как предупредить это? Использовать донгл в отдаленных частях дома, чтобы снизить риск атаки с применением направленной антенны. Или отказаться от Chromecast.

Кстати, вот самые популярные телевизоры на данный момент:

IP-камера

У протестированной модели обнаружилось сразу несколько проблем – возможность получения доступа к базе e-mail всех пользователей, у которых при использовании устройства возникли проблемы, и лазейки в ПО, позволяющие получать видеоконтент и управлять камерой, в том числе менять или стирать прошивку.

Камера, участвовавшая в тесте, была заявлена как «видеоняня» и эксплуатировалась совместно с приложением для смартфона. Зачем же взламывать видеоняню? Чтобы собрать как можно больше личных данных – не только видеоконтент, но и, к примеру, переписку и адреса электронной почты с ящика, который привязан к устройству. Кроме того, злоумышленники могут получить по SSH доступ к камере, работающей под управлением Linux, и внести изменения в ее прошивку. Эксперты «Лаборатории Касперского» предполагают, что этот и ряд других производителей попросту забыли удалить пароли из прошивки, так что подобная уязвимость, в общем-то, устранима. После обращения к разработчику (камера продавалась под брендом Philips, но производилась и поддерживалась компанией Gibson Innovations) все проблемы были решены. Подобного с обычными фотоаппаратами и экшн-камерами пока не замечено. Кстати, вот самые популярные фотоаппараты на сегодня:

А вот самые популярные экшн-камеры:

Кофемашина

И это устройство оказалось не лишенным уязвимостей. Во-первых, умная кофемашина может стать причиной утечки пароля к домашней Wi-Fi-сети. Хоть при настройке пароль пересылается в зашифрованном виде, компоненты ключа передаются через открытый незащищенный канал. Однако, по словам производителя, вероятность украсть пароль в момент первоначальной настройки кофемашины крайне низка, поэтому проблема остается нерешенной. Программно ее можно было бы устранить за счет использования асимметричного шифрования. К слову, обнаружить факт взлома достаточно просто – владелец кофемашины после атаки на устройство не смог бы с ним соединиться.

Интересный факт: с одной стороны, первую кофемашину с Wi-Fi представили лишь на CES 2015 в Лас-Вегасе и вскоре объявили на нее предзаказ, с другой - еще в 2013 году Philips выпустила Saeco GranBaristo Avanti, которая умела скачивать рецепты кофе из интернета. До массового распространения таких устройств, на наш взгляд, пройдет еще пара лет, если не больше. Кстати, набирают популярность и мультиварки с Wi-Fi. Но пока в числе самых популярных моделей нет ни одной, которая была бы оснащена таким модулем (может, оно и к лучшему):

Аналогично с пылесосами, холодильниками, бритвами и даже стиральными машинами - все эти категории уже имеют модели с Wi-Fi, но среди самых популярных их нет. Судите сами:

Система домашней безопасности

Здесь все оказалось гораздо сложнее и опаснее. Во-первых, сенсоры умной системы домашней безопасности можно обойти без сигналов тревоги. Для этого, к примеру, нужно заменить магнит в датчике открывания окна и двери другим более мощным магнитом. Датчик движения по природе инфракрасный, а значит, перемещения любого объекта, не излучающего тепло, не фиксируются. В ходе эксперимента специалистам «Лаборатории Касперского» не пришлось использовать специальных средств – надев плащ, очки, шляпу и маску (привет, человек-невидимка!), они успешно обошли датчик движения.

Кроме того, при скачивании новых версий прошивки хаб, который является «мозгом» системы, принимает файлы, не имеющие цифровой подписи, и теоретически на него можно загрузить любую прошивку. Но на практике это можно сделать, только если стоит задача взломать систему любой ценой.

Но защититься все же можно: для этого контактные датчики стоит дополнить умными камерами, а инфракрасные – установить перед батареями (в данном случае при прохождении злоумышленника в любом случае будет фиксироваться перепад теплового излучения).

В целом же эксперты «Лаборатории Касперского» советуют изучить отзывы об устройствах и информацию об их уязвимостях до покупки. Проблемы безопасности есть практически в любой системе; важно понять, как сочетать устройства так, чтобы полученная в итоге система была наименее уязвима и как можно меньше привлекала злоумышленников.