Связанная с Китаем группа хакеров Bronze Starlight использует в атаках вредоносное ПО, которое прикидывается VPN, сообщает bleepingcomputer.

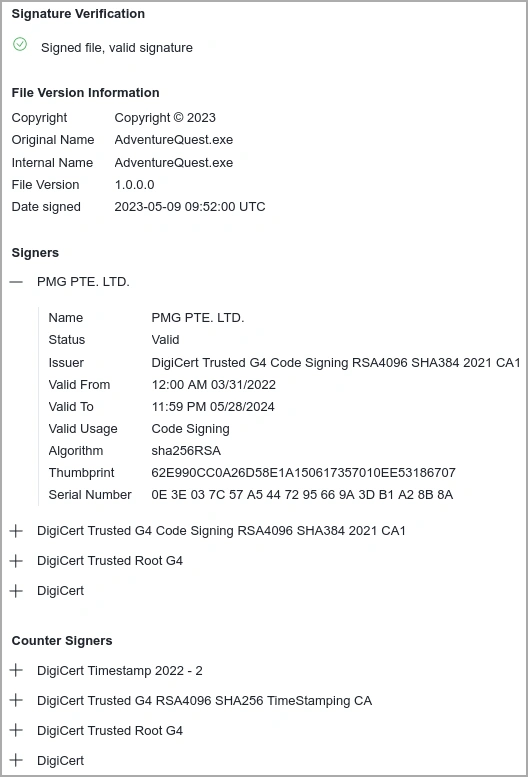

Хакеры используют украденный сертификат цифровой подписи кода у провайдера VPN Ivacy. Этот сертификат позволяет злоумышленникам подписывать свои вредоносные программы, делая их похожими на официальные установщики VPN.

Кража такого сертификата предоставляет злоумышленникам доступ к конфиденциальным данным и коммуникации пользователей, что делает провайдеры VPN привлекательными целями для атак.

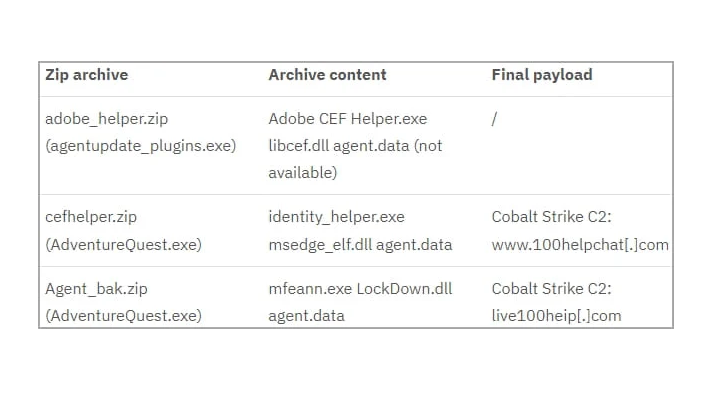

Атаки начинаются с того, что исполняемые файлы .NET (agentupdate_plugins.exe и AdventureQuest.exe) перетаскиваются в целевую систему. Возможно, это происходит через троянизированные чат-приложения, которые извлекают защищенные паролем ZIP-архивы из корзин Alibaba.

В мае исследователь кибербезопасности MalwareHunterteam обнаружил образец вредоносного программного обеспечения с названием AdventureQuest.exe. Он отметил, что сертификат подписи этого вредоносного кода совпадает с сертификатом, используемым для официальных установщиков Ivacy VPN.

В этих архивах содержатся уязвимые версии различного программного обеспечения, такого как Adobe Creative Cloud, Microsoft Edge и McAfee VirusScan. Эти приложения подвержены атакам, связанным с перехватом динамических библиотек (DLL-перехват). Хакеры из Bronze Starlight использует эти уязвимости для установки пакета инструментов Cobalt Strike на целевых системах. Cobalt Strike используется злоумышленниками для проведения различных видов кибератак и захвата контроля над системами целей.

При DLL-перехвате злоумышленники заменяют или перехватывают динамически подключаемую библиотеку (DLL), используемую программой, и замещают ее своей вредоносной DLL. Когда программа пытается загрузить эту DLL, она фактически запускает предназначенный вредоносный код, позволяя хакерам выполнять различные действия на зараженной системе.

Вредоносные DLL-библиотеки (libcef.dll, msedge_elf.dll и LockDown.dll) упакованы в архивы вместе с исполняемыми файлами легитимных программ, и операционная система приоритезирует их выполнение по сравнению с более безопасными версиями тех же DLL, хранящимися в C:\Windows\System32, что позволяет вредоносному коду запускаться.

Исполняемые файлы .NET имеют ограничение геозоны, которое предотвращает запуск вредоносного ПО в США, Германии, Франции, России, Индии, Канаде или Великобритании.

Эти страны не входят в целевую область атаки и исключены, чтобы избежать обнаружения и анализа. Однако из-за ошибки в реализации геозоны это не работает.

Хотя точные детали того, как хакеры получили доступ к сертификату, остаются неизвестными, уже приняты меры для аннулирования сертификата.

Посмотрите, как люди порой неправильно используют технику: