Наибольшее число жертв операции, получившей название Desert Falcons, зарегистрировано в Палестине, Египте, Израиле и Иордании, однако немало пострадавших есть и в других странах, в том числе в России. В общей сложности арабские кибернаемники атаковали более 3000 пользователей в более чем 50 странах и украли свыше миллиона файлов.

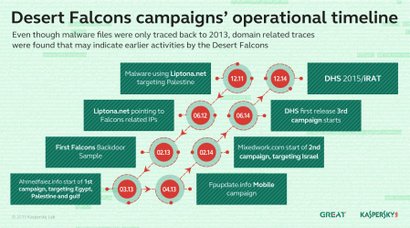

Кампания кибершпионажа Desert Falcons находится в активной фазе по меньшей мере два года. Несмотря на то, что первые атаки были зафиксированы в 2013 году, к разработке и планированию кибероперации злоумышленники приступили еще в 2011. Пик активности Desert Falcons пришелся на начало 2015 года.

Кибернападениям подверглись правительственные учреждения, особенно те их сотрудники, которые отвечают за предотвращение отмывания денег, а также занимаются вопросами здравоохранения и экономического развития. Кроме того, киберпреступники атаковали ведущие СМИ, военные ведомства, исследовательские и образовательные учреждения, энергетические компании и коммунальные предприятия. «Досталось» и активистам, политическим лидерам, охранным агентствам, а также ряду других организаций, владеющих важной геополитической информацией.

Эксперты «Лаборатории Касперского» предполагают, что организаторами атак являются хакеры арабского происхождения: группа приблизительно из 30 человек разбита на три команды, которые ведут свою деятельность в разных странах —Палестине, Египте и Турции.

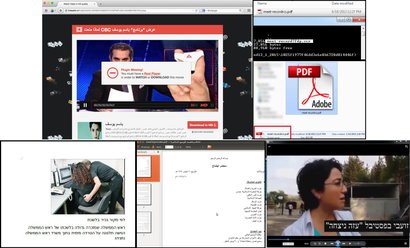

Основным способом доставки вредоносного ПО на компьютеры пользователей является целевой фишинг. Организаторы Desert Falcons отправляют потенциальным жертвам сообщения с вредоносными вложениями или ссылками по электронной почте, в социальных сетях или чатах.

Киберпреступники маскируют зловреды под легитимные приложения. Так, они используют специальный прием, позволяющий менять порядок символов в названии файла на обратный, благодаря чему файловое расширение, очевидно указывающее на вредоносную программу (.exe или .scr), оказывается в середине названия, а в конце появляется набор символов, характерный для безобидного ПО: например, файл, чье название оканчивается на .fdp.scr, после подобной обработки будет выглядеть как .rcs.pdf.

В случае успешного заражения компьютера жертвы атакующие используют либо основной троянец Desert Falcons, либо DHS бэкдор. Оба зловреда созданы киберпреступниками «с нуля» и находятся в процессе постоянной доработки — выявлено более 100 различных образцов. С их помощью хакеры делают снимки экранов, перехватывают нажатия клавиш на клавиатуре, загружают и скачивают файлы, собирают информацию обо всех имеющихся на компьютере файлах в форматах Word и Excel, крадут пароли и делают аудиозаписи. Кроме того, были найдены следы активности вредоносного ПО, напоминающего по своим функциональным возможностям бэкдор для Android, который способен красть информацию о звонках с мобильного телефона и SMS.

Несмотря на успешное обнаружение их деятельности, компания предполагает, что операция Desert Falcons будет развиваться и дальше, а ее организаторы будут совершенствовать свои методы и инструменты. В частности, они могут заручиться серьезным финансированием, что может значительно усилить эффективность их атак. Эксперты говорят, что операция может уже сейчас поддерживаться тем или иным государством, учитывая целевые атаки, однако прямых подтверждений этому пока не имеется.

Возможно, вас заинтересует: