Чем опасен взлом

Времена простых и понятных теплых ламповых аналоговых автомобилей, которые можно было легко прямо в пути отремонтировать с помощью ключа на 13, отвертки и такой-то матери, безвозвратно ушли. Сегодня даже самый простой и дешевый автомобиль содержит массу электроники — от кнопок управления стеклоподъемниками и датчиков давления в шинах до блока управления двигателем и встроенной мультимедийной системы с кнопками управления на руле.

Получив доступ к вашему автомобилю, преступник может сделать вот что:

- Открыть двери и похитить ценные вещи из салона или багажника, не привлекая к себе внимания (ни разбивать стекла, ни взламывать замки не надо).

- Завести и угнать автомобиль, заодно отключив системы спутникового слежения, чтобы замести следы.

- Удаленно управлять машиной и спровоцировать ДТП из хулиганских побуждений (либо использовать ее для совершения терактов) и т.п.

Причина уязвимостей — технологии 1970-х в XXI веке

Основные принципы устройства бортовой электроники не изменялись еще с 1970-х годов, когда появились первые блоки управления двигателями на первых впрысковых моторах. Производители решили, что тянуть отдельную пару проводов от каждого датчика, от каждой кнопочки, от каждого исполнительного механизма к блоку управления — сложно и дорого, ведь тогда проводов потребовалось бы очень много.

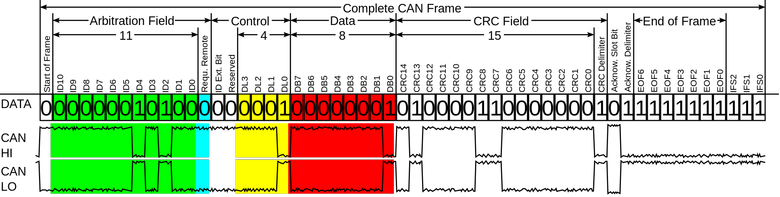

Поэтому придумали так называемую CAN-шину (Controller Area Network) — здесь все модули «висят» на одной общей магистрали и каждый передает и принимает свои команды.

Принцип такой же, как у хаба в офисной «локалке»: конкретный компьютер получает пакет, который ему предназначен, игнорируя остальные, и не нужно связывать каждый с каждым.

Уязвимость, как несложно догадаться, заключается в том, что никакой проверки легитимности отправителя команды не существует. Поэтому, получив физический доступ к CAN-шине, довольно легко управлять всеми системами автомобиля.

Кроме того, создается безграничное количество возможностей для разного рода пакостей — на автомобилях с ESP, например, можно принудительно включить тормоза, а если есть электроусилитель руля, то машина может изменить направление движения по команде хакера.

И это мы говорим не про «робокары», в которых подобные функции заложены изначально, а про обычные автомобили, которыми управляет водитель!

Как получают доступ к «мозгам» автомобиля

Получить доступ к CAN-шине проще всего через диагностический OBD-разъем, расположенный, как правило, под приборной панелью («жучок» туда вставляется за секунду, достаточно просто отвлечь водителя так, как это делают барсеточники). Во многих машинах доступ к проводке можно получить за пару минут, не вскрывая ее, например, подключившись к проводам задних фонарей или датчиков парктроника.

Есть эксплойты, загружаемые через Bluetooth-модуль встроенной громкой связи, через диски с картами навигации или даже через флешку с MP3-файлами для аудиосистемы.

Распространение же «подключенных» автомобилей с LTE-модемами позволит и вовсе «достучаться» до машины через интернет: прошлым летом журналист Wired добровольно предоставил свой Jeep Cherokee со штатной системой UConnect для эксперимента хакерам, которые без всяких «жучков» плавно остановили его на автомагистрали, а потом аккуратненько завели в кювет, заперли двери и включили по радио какую-то отвратительную попсу на полную громкость.

После этого компания Chrysler отозвала почти полтора миллиона проданных автомобилей для того, чтобы установить программные «заплатки».

К счастью, всем владельцам этих автомобилей не пришлось ехать в сервис и ждать, пока мастера покопаются в «мозгах». Вместо этого можно было получить по почте USB-флешку и самостоятельно установить обновления.

Как взламывают бесключевой доступ

Смысл до безобразия прост: система работает по принципу передачи случайного кода в ключ и генерации ключом ответа, который проверяется на правильность по определенному алгоритму. Так вот, если ответ по каким-то причинам не пришел, то он все равно считается правильным, и если через какое-то время злоумышленник передаст именно этот ответный код, то дверь откроется.

Практически этот метод реализуется размещением под машиной этого самого Rolljam: когда хозяин подходит к машине с ключом и пытается открыть дверь, девайс глушит ответ ключа таким образом, чтобы автомобиль его не получил, но сохраняет в своей памяти. Двери не открываются, и хозяин пытается открыть их еще раз.

В этот момент ключ генерирует новый код, но устройство сохраняет его, а автомобилю передает первый, двери открываются, хозяин уезжает. Теперь злоумышленник может подойти в любое время к машине, проследив, где она стоит, и, «скормив» ей второй ключ, который она считает валидным и ранее не использовавшимся, открыть двери.

Впрочем, навыки взлома автомобильных систем могут быть и полезны в борьбе с блокировками, которые устанавливают некоторые автопроизводители. Так, например, в новых автомобилях Volvo нельзя просто так взять и заменить какую-то деталь такой же с разборки: машина ее «не увидит» из-за программной блокировки. Хакеры же «прописывают» другую деталь, позволяя сэкономить и не покупать новую по ценам официальных дилеров.

Что делать, чтобы не взломали

- Если автомобиль позволяет устанавливать приложения, ни в коем случае не скачивать их из сомнительных источников и не пытаться получить бесплатно то, что стоит дорого (да, мы знаем, что приложения для авто пока недешевы). Даже карты для встроенной навигации лучше покупать у дилера.

- Не отдавать автомобиль для любых работ с электроникой в «гаражные» сервис-центры. Как правило, софт для работы у них пиратский, и в нем могут присутствовать «закладки», которые в итоге окажутся и в вашем автомобиле.

- После поездки даже в шиномонтаж или на мойку проверять, не вставили ли «жучок» в OBD-порт.

В остальном остается уповать на автопроизводителей и их доработки электронных систем в плане безопасности. А это, увы, у них не особенно в приоритете, раз такие простые «дырки» существуют до сих пор.