В 2016 году специалист по безопасности IoT компании Bastille Network обнаружил брешь безопасности периферийных устройств, которая поставила под угрозу миллиарды персональных компьютеров по всему миру.

Уязвимость получила название MouseJack. Она позволяет имитировать нажатия клавиш мыши, поскольку уязвимые USB-донглы не сверяют полученные данные с типом передающего устройства.

Клавиатуры и мыши очень просто взломать

Компания Positive Technologies протестировала на безопасность несколько распространенных в России беспроводных устройств от Logitech (клавиатура и мышь), A4Tech (мышь) и Microsoft (клавиатура и мышь).

В ходе эксперимента удалось перехватить данные, передаваемые клавиатурами и мышками, дешифровать трафик и осуществить ряд других атак.

Обнаруженные уязвимости угрожают пользователям этих беспроводных устройств потерей паролей, платежных реквизитов, персональных данных и другой информации.

Воспроизвели атаки и обнаружили слабые места

Эксперты написали универсальный программный сканер для чипа NRF24, который используют в периферийных устройствах производители. Он позволил находить и с высокой долей вероятности идентифицировать потенциально уязвимые устройства, которые можно взломать.

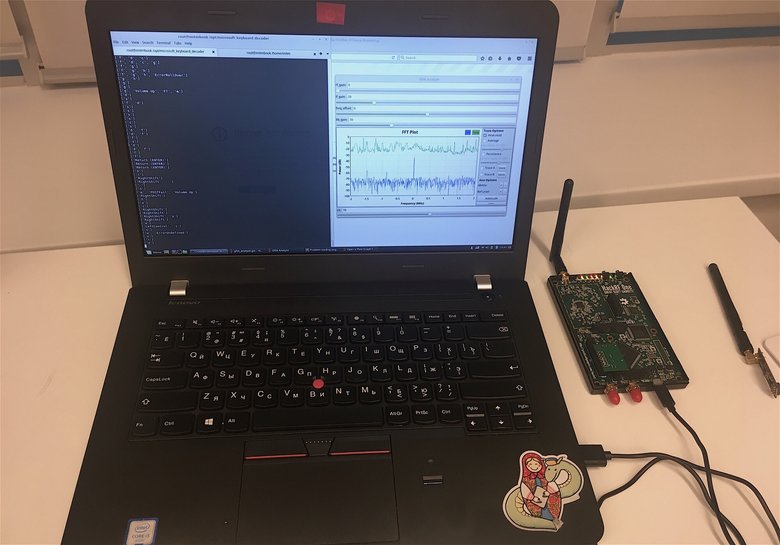

Для атаки потребуется аппаратная платформа Arduino или Raspberry, чип и ноутбук. В исследовании использован чип nRF24L01+ за 60 рублей в связке с микроконтроллерами Arduino или Raspberry, стоимость в первом случае составит 100-600 руб, во втором — 3000 рублей.

Экспертам также удалось воспроизвести атаки с фальсификацией устройств и осуществить прослушку посредством SDR-трансивера. Этот метод позволяет исключить работу с проводами и минимизировать программирование. В данном случае потребуется включить SDR в USB и запустить сканер, позволяющий идентифицировать потенциально уязвимые устройства.

Почему взлом вообще возможен

В настоящее время отсутствует стандарт, регулирующий безопасность беспроводных устройств клавиатур и мышей, функционирующих на частоте 2,4 ГГЦ (не путать с Wi-Fi). А потому вопросы защиты передаваемого трафика от периферийного устройства к компьютеру остаются целиком на совести производителей.

Исследование показало, что в некоторых моделях при подключении мыши к приемопередатчику сигнала (трансиверу) не используются механизмы аутентификации и шифрование, что позволяет злоумышленникам выдать свое устройство за чужую мышь и, например, перехватить управление курсором на компьютере жертвы.

Беспроводные клавиатуры, в отличие от мышей, шифруют сигнал, но и это не всегда помогает. Незашифрованные команды мыши можно использовать для копирования ввода с клавиатуры.

Перехват нажатий клавиш клавиатуры, которая не шифрует трафик, грозит утечкой логинов и паролей, пин-кодов карт при онлайн-оплате, личной переписки. Клавиатуры с функцией шифрования также могут быть скомпрометированы, если узнать, как работает криптография в конкретной модели.

Кроме того, ряд трансиверов позволяют подключать более одного устройства: злоумышленник может использовать удобную опцию, позволяющую не занимать лишние USB-разъемы, и добавить свою беспроводную клавиатуру к работающей мыши жертвы атаки.

Атакующий может находиться в машине около бизнес-центра или во дворе жилого дома. Дистанция прослушивания трафика может достигать 100 метров, а при использовании направленных антенн и усилителей еще дальше. Если цель в выполнении атаки MouseJack, то радиус нападения увеличивается до 0,5−1 км. Подключившись к клавиатуре жертвы, мошенник может отправить команду на нажатие клавиш мыши или клавиатуры. Это возможно, потому что трансивер не сверяет полученный пакет данных с типом передающего устройства.

Как избежать взлома

Можно обезопасить себя, сверившись со списком беспроводных устройств, имеющих уязвимость MouseJack. Его можно найти на сайте mousejack.com.

Вот несколько устройств, которые фигурируют там в списке уязвимых:

- Dell KM714 беспроводная клавиатура и мышь

- Gigabyte K7600 беспроводная клавиатура

- HP Wireless Elite v2 клавиатура

- Lenovo 500 беспроводная мышь

- Logitech G900, K400r

- Microsoft Sculpt Ergonomic Mouse, Wireless Mobile Mouse 4000, Microsoft Wireless Mouse 5000

Главный совет — не использовать беспроводные клавиатуры и мыши для ввода конфиденциальных данных — важных паролей, логинов, CVV-кодов.