С выходом Android 10 в 2019 году Google решила еще больше обезопасить абсолютно все Android-устройства, предоставив возможность всем гаджетам получать патчи безопасности ежемесячно через сервис Google Play. Последние являются универсальным средством защиты, а потому они менее эффективны, чем те патчи, которые выпускают вендоры непосредственно под собственные гаджеты.

До 2015 года ситуация с безопасностью ОС Android была куда хуже, и если бы не один вирус, то плачевное состояние с защитой Android-устройств продолжалось бы и по сегодняшний день. Как бы глупо ни звучало, но благодарить нужно вирус Stagefright, появившийся 6 лет назад, а также то, что его обнаружил Джошуа Дрейк, сотрудник компании по мобильной безопасности Zimpremium, а не злоумышленник.

Хотя Джошуа мог продать сведения об уязвимости Stagefright спецслужбам или покупателям эксплойтов, заработав при этом около 100 000 долларов, он поступил честно и благородно. Правда, Google оценила находку Джошуа всего в 1337 долларов, и это несмотря на то, что уязвимости были подвержены 950 млн гаджетов — 95% устройств на базе Android по состоянию на 2015 год.

Самая опасная уязвимость — подробнее о Stagefright

Сам по себе Stagefright — это не вирус, а название группы программных ошибок, затрагивающих нормальную работоспособность Android версии 2.2 Froyo и выше. Имя багу присвоено от одноименной библиотеки libstagefright в системе Android, которая, помимо обработки ряда медиа-файлов, используется для распаковки MMS-сообщений. Уязвимость коснулась как раз обработки видеороликов и другого контента, получаемого посредством MMS.

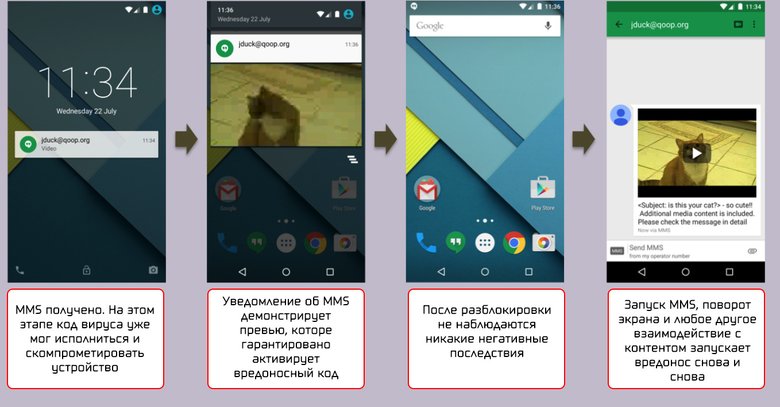

Суть уязвимости в том, что злоумышленник может составить MMS-сообщение такой конфигурации, что для запуска вредоносного, вшитого в сообщение кода, не потребуется даже открытие самого MMS. Система автоматически обработает файл и запустит встроенный вирус, который затем может удалить MMS и, соответственно, следы своего пребывания в операционке.

То есть, без ведома и даже каких-либо действий со стороны пользователя, злоумышленники могут проникнуть в смартфон или любое другое устройство жертвы с SIM-картой. Далее возможности хакеров уже ничем не ограничиваются, и они получают полный доступ к гаджету: камере, памяти, микрофону — ко всем важнейшим узлам устройства.

На момент находки уязвимости Stagefright Джошуа Дрейком (апрель 2015 года), она затрагивала практически все Android-девайсы. Примечательно, что в июле того же года две аналогичные уязвимости нулевого дня обнаружил и московский исследователь безопасности Евгений Легеров. После он рассказал, что выпущенный Google патч безопасности, исправляющий баг Stagefright, закрыл и обнаруженные им бреши в системе.

Реакция Google на опаснейший эксплойт Stagefright

Когда Джошуа Дрейк обнаружил Stagefright, он без малейших колебаний сразу сообщил об уязвимости Google, после чего получил вознаграждение в 1337 долларов. Ирония в том, что спустя несколько месяцев команда разработки Android запустила официальную программу по вознаграждению за выявление багов и вирусов Bug Bounty с максимальным размером награды в 38 000 долларов. При этом американская компания Zerodium, основанная в июле 2015 года и занятая в сфере информационной безопасности, не упустила момент и заявила в Twitter, что за подобные находки готова платить до 100 000 долларов. Позднее Google все же пересмотрела свое решение и стала выплачивать по программе Bug Bounty до 200 000 долларов, пообещав $1,5 млн вознаграждения тем, кто сумеет взломать чип Titan M на устройствах Pixel.

Появление патчей безопасности

Серьезная взволнованность IT-общества вокруг Stagefright не оставила Google ни единого шанса на сокрытие проблемы. Поэтому через 2 недели после обнаружения эксплойта компания заявила о решении ежемесячно выпускать патчи безопасности для всех Nexus-устройств. Также Google сообщила и о начале старта кампании по 3-годовой поддержке фирменных Android-смартфонов: 2 года на выпуск свежего ПО и еще год — выпуск ежемесячных патчей безопасности.

Помимо этого, «корпорация добра» сразу же уведомила и партнеров-вендоров по производству Android-устройств о нововведениях в системе безопасности, чтобы они также поддержали инициативу по ежемесячному выпуску патчей. Компании Samsung и LG без лишних колебаний поддержали предложение Google, а вот HTC заявила, что подобная затея нереалистична. Заявление тайваньской компании действительно было правдивым, так как 6 лет назад система Android не являлась модульной, как после выхода Project Treble (оболочка вендора — отдельно, низкоуровневые драйвера Android — отдельно). Именно по этой причине Android-гаджеты до 2018 года и обновлялись редко, так как производителям устройств постоянно приходилось едва ли не с нуля переписывать код для выпуска свежих апдейтов.

Проблема была настолько масштабна, что патчи не решили ее полностью. Но сильно улучшили ситуацию

Несмотря на всю оперативность по выявлению уязвимости Stagefright и последующему выпуску патчей безопасности, эксплойт еще долгое время создавал угрозу Android-устройствам.

Причин на то несколько:

- Во-первых, проблемой являлись долгие рассылки обновлений системы, о чем было сказано ранее;

- Во-вторых, заплатки найденных брешей в системе сперва распространялись на актуальные, то есть свежие и более дорогие смартфоны, и только потом их получали владельцы устаревших гаджетов среднего и начального уровней;

- В-третьих, многие девайсы так и остались без заветного патча безопасности, поскольку обновить почти 1 млрд устройств — дело не из легких.

Не стоит забывать и о том, что впопыхах Google устранила уязвимость, касающуюся исключительно MMS-сообщений, а ведь инструмент Stagefright затрагивал обработку всего мультимедиа, попадающего на девайс. Неудивительно, что уже осенью 2015 года устройства пользователей начали взламывать через аудиофайлы, а также заманивая жертв на сайты, на которых размещались специальным образом созданные изображения и видео. От серьезных проблем Android спасло только то, что подобным образом заразить гаджеты пользователей было намного сложнее (люди должны сами открыть контент), чем прислать на устройство автоматически обрабатываемое системой MMS-сообщение.

Тогда же Джошуа Дрейк, первым обнаруживший уязвимость Stagefright, в Twitter написал о том, что осенняя версия эксплойта Stagefright 2.0 позволяет заражать гаджеты абсолютно через все Android-браузеры, кроме Firefox. Таким образом он дал понять, что даже гугловский Chrome недостаточно безопасен.

Почему Android все же выстоял перед Stagefright

Уязвимость около одного миллиарда гаджетов (95% от общего числа на 2015 год), неполноценные патчи безопасности и их долгое распространение, а также миллионы устройств, так и не получивших заплатку системы. Исходя из всего сказанного, как эксплойт Stagefright не погубил все «живое», работающее на базе ОС Android?

Опять же, стоит поблагодарить эксперта в области безопасности из компании Zimpremium Джошуа Дрейка. Ведь он сообщил об уязвимости Google, а не стал следовать корыстным целям, при этом имея возможность серьезно обогатиться. Оперативность Google и максимальное сокрытие бреши от широкой общественности позволило максимально долго сохранить ее в тайне. Именно поэтому многие простые пользователи так и остались в неведении о баге Stagefright. Сама же компания Zimpremium Research Labs позднее заявила, что новичкам-хакерам эта уязвимость была «не по зубам», — воспользоваться ею могли только злоумышленники из Pro-категории.

Это тоже интересно: